In 5 stappen naar een succesvolle GAP-analyse van de BIO

Een GAP-analyse geeft snel inzicht in hoeverre jouw gemeente voldoet aan de normen van de BIO. Het maakt duidelijk wat al goed geregeld is en waar nog verbeteringen nodig zijn. Door deze ‘gaps’ te dichten, versterk je niet alleen de informatiebeveiliging, maar voldoe je straks ook aan de wettelijke verplichtingen als het gaat om informatiebeveiliging en bouw je vertrouwen op. Maar hoe voer je een GAP-analyse uit? In deze blog leg ik dit uit aan de hand van een praktisch stappenplan.

Download hier een pdf van deze blog

De Baseline Informatiebeveiliging Overheid (BIO)

De Baseline Informatiebeveiliging Overheid (BIO) is het basisnormenkader voor informatiebeveiliging bij de overheid. Alle overheidsorganisaties, zoals het Rijk, gemeenten, provincies en waterschappen, moeten zich hieraan houden. Binnenkort wordt de huidige versie, BIO 1.4, vervangen door de BIO 2.0. Deze nieuwe versie bevat strengere eisen en nieuwe inzichten om overheden weerbaarder te maken tegen cyberdreigingen. De BIO 2.0 sluit ook aan op de nieuwe Cyberbeveiligingswet (de NIS2-richtlijn) en helpt overheidsorganisaties om deze eisen te halen. De BIO heeft risicomanagement als uitgangspunt. De BIO is al jarenlang een belangrijk instrument in Nederland voor de beveiliging van overheidsinformatie.

De BIO is gebaseerd op de volgende ISO-normen:

- ISO 27001: Dit is een internationale standaard voor het opzetten en verbeteren van een managementsysteem voor informatiebeveiliging. Het focust op beschikbaarheid, integriteit en vertrouwelijkheid van informatie, met risicomanagement als basis.

- ISO 27002: Deze norm geeft praktische richtlijnen voor de implementatie van beheersmaatregelen, afgestemd op specifieke risico’s.

De BIO combineert deze internationale normen met aanvullende verplichte maatregelen en richtlijnen speciaal voor overheden. Dankzij een uniforme structuur (Harmonized Structure) sluit de BIO goed aan op andere managementsystemen, waardoor integratie makkelijker wordt. Toezichthouders gebruiken deze standaarden bij het toetsen van de beveiligingsmaatregelen.

Wat is een GAP-analyse?

Een GAP-analyse is een methode om een vergelijking te maken tussen de huidige situatie en de gewenste situatie volgens de BIO-normen. Een GAP-analyse geeft inzicht in welke maatregelen en controls al geregeld zijn en wat er nog ontbreekt.. Daarnaast helpt een GAP-analyse om prioriteiten te stellen en zowel interne als externe verplichtingen gestructureerd aan te pakken.

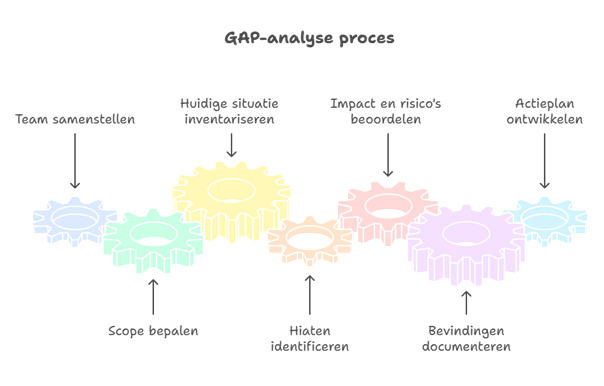

Stappenplan voor een BIO GAP-analyse

Een GAP-analyse uitvoeren hoeft niet ingewikkeld te zijn als je het gestructureerd aanpakt. Met onderstaand stappenplan kun je in kaart brengen waar jouw gemeente staat en wat er nodig is om te voldoen aan de BIO-normen.

Stap 1: Voorbereiding

- Stel een team samen: Betrek de CISO, lijnmanagers en proceseigenaren. Als er nog geen proceseigenaren zijn, kies dan bijvoorbeeld een afdelingshoofd, projectmanager of iemand met veel kennis en invloed op een belangrijk proces. Een goed samengesteld team zorgt voor de juiste expertise en benodigde inzet.

- Bepaal de scope: Je kunt niet alles in één keer aanpakken. Richt je daarom op de belangrijkste bedrijfsprocessen en informatiesystemen die cruciaal zijn voor de gemeentelijke dienstverlening. Gebruik hierbij bijvoorbeeld de handreiking voor kritieke processen van de Informatiebeveiligingsdienst voor gemeenten (IBD). Denk ook aan operationele technologie (OT) en zorginformatie. Een duidelijke scope helpt om focus te houden en voorkomt dat je zaken over het hoofd ziet of te veel hooi op je vork neemt.

Stap 2: Inventarisatie

- Vergelijk met BIO-normen: Gebruik de BIO 2.0-documentatie op GitHub en de GAP-analyse van de IBD om op een gestructureerde en overzichtelijke manier de maatregelen door te nemen.

- Analyseer beleid: Bekijk beleid, bedrijfsmiddeleninventaris, risicoanalyses, incidentbeheer en bedrijfscontinuïteitsplannen. Controleer of er een werkend Information Security Management Systeem (ISMS) aanwezig is volgens ISO 27001. Dit verwijst naar het ISMS-proces volgens de norm, niet naar een softwareapplicatie met die naam.

- Gebruik een actuele bedrijfsmiddeleninventaris: Breng alle bedrijfsmiddelen, inclusief OT, cloud en netwerken, in kaart. Dit is niet alleen praktisch, maar ook een verplichting vanuit beheersmaatregel 5.09 van de BIO 2. Wanneer zo’n inventarisatie ontbreekt, heb je al direct een gap te pakken. Gebruik tools zoals een architectuurplaat of visualisaties van de informatiehuishouding om structuren en afhankelijkheden overzichtelijk te maken. Dit helpt om hiaten en prioriteiten snel inzichtelijk te krijgen.

- Controleer maatregelen: Kijk naar toegangsbeveiliging, cryptografie, logbeheer en mobiele apparaten. Zorg dat alle organisatorische, fysieke, personele en technische maatregelen worden beoordeeld om niets over het hoofd te zien.

Stap 3: Analyse

- Identificeer hiaten (zwakke plekken): Vergelijk de huidige situatie met de BIO 2.0-maatregelen en kijk waar je (nog) niet voldoet. Prioriteer maatregelen op basis van het risico en de impact: wat moet direct worden opgelost en wat kan later? Gebruik praktische oplossingen zoals tijdelijke mitigerende maatregelen om risico’s te verkleinen totdat alles voldoet. Dit voorkomt onnodige vertragingen.

- Bepaal impact en risico’s: Breng risico’s in kaart door te kijken naar de omgeving, dreigingen en kwetsbaarheden. Analyseer hoe groot de kans is en wat de impact is, bijvoorbeeld met een risicoanalyse. Kies vervolgens hoe je elk risico aanpakt: vermijden, verminderen, overdragen of accepteren. Selecteer maatregelen uit de BIO 2.0 die hierop aansluiten en zorg dat deze op een efficiënte manier worden geïmplementeerd en gecontroleerd. Met een gestructureerde aanpak van risicomanagement stel je prioriteiten, gebruik je middelen efficiënt en vergroot je de transparantie en weerbaarheid van de organisatie. Dit is cruciaal voor het waarborgen van vertrouwen in de gemeentelijke dienstverlening.

Stap 4: Rapportage

- Leg bevindingen vast: Documenteer hiaten en risico’s in een overzichtelijke matrix en stel prioriteiten op basis van risico’s. Een visuele matrix maakt het makkelijker om de belangrijkste aandachtspunten te bespreken.

- Verklaring van toepasselijkheid (nieuw in de BIO): De verklaring van toepasselijkheid, ook wel Statement of Applicability (SoA) genoemd, is een belangrijk document binnen informatiebeveiliging en wordt specifiek vereist in het kader van een ISMS volgens de ISO 27001-norm. Dit document biedt een overzicht van alle relevante beheersmaatregelen uit de norm, inclusief welke maatregelen al zijn geïmplementeerd, welke nog moeten worden opgepakt en de motivatie achter het al dan niet toepassen van een maatregel. Een duidelijke verklaring biedt niet alleen inzicht, maar ook richting en houvast voor de verdere implementatie van maatregelen.

Stap 5: Actieplan

- Maak een actieplan: Stel concrete acties op om hiaten te dichten, te beginnen met de verplichte overheidsmaatregelen.

- Wijs verantwoordelijkheden toe: Betrek proceseigenaren en zorg dat de bestuurder eindverantwoordelijk is. Duidelijkheid voorkomt misverstanden en waarborgt de voortgang.

- Houd rekening met NIS2: Zorg dat het plan ook aansluit bij de NIS2-richtlijn. Dit betekent aandacht voor ketenveiligheid en samenwerking met externe partijen. Identificeer risico’s, kies maatregelen en communiceer deze duidelijk naar betrokken partijen. Periodieke evaluaties zorgen dat de gemeente blijft voldoen aan wettelijke verplichtingen en verhoogt de digitale weerbaarheid.

Tips en tricks

Tot slot, nog enkele handige tips en tricks:

- Gebruik zelfevaluatietools en checklists om het proces te ondersteunen. Zoals die van de IBD (informatiebeveiligingsdienst) van de VNG (Vereniging Nederlandse Gemeenten)

- Evalueer jaarlijks het informatiebeveiligingsbeleid en de maatregelen. Informatiebeveiliging is een continu verbeterproces (ISMS!)

- Stel eisen aan leveranciers en leg deze vast in contracten. Door samen te werken met betrouwbare leveranciers wordt de beveiligingsketen versterkt.

Conclusie

Een BIO 2.0 GAP-analyse is een belangrijke stap om de informatiebeveiliging van jouw gemeente te verbeteren. Door hiaten inzichtelijk te maken en gericht aan te pakken, wordt de gemeente weerbaarder tegen cyberdreigingen. Met een gestructureerde aanpak versterk je bovendien het vertrouwen van burgers en ketenpartners en bouw je aan een veilige toekomst.

Meer informatie of hulp nodig?

Heb je na het lezen van de blog vragen of hulp nodig binnen jouw gemeente op dit vlak? IB&P helpt je graag. Kijk op deze pagina om te zien wat IB&P voor jou kan betekenen of neem direct contact met ons op om je vraag te bespreken.

- Waarom een DPIA onmisbaar is binnen gemeentelijke projecten - 10 februari 2025

- In 5 stappen naar een succesvolle GAP-analyse van de BIO - 27 januari 2025

- Wat is ethisch hacken en waarom is het belangrijk? - 10 januari 2025

Lees ons boek

Gemeenten. Bewustzijn. Privacy.

Training

Informatiebeveiliging en Privacy voor I-adviseurs en projectleiders

Schrijf je in voor de cursus op 7 en 14 november 2023 op ons kantoor in Zwolle, of neem contact op om een in-house cursus in te plannen!

Meer blogs lezen

In 5 stappen naar een succesvolle GAP-analyse van de BIO

Wat is ethisch hacken en waarom is het belangrijk?

Applicatiebeheer en de AVG: wat moet je weten?

Van code naar vertrouwen: bouw het veilig

Wat kunnen gemeenten leren van het Sectorbeeld Overheid 2024?