Informatiebeveiliging: Risico’s toegelicht – Deel 1

Als er gesproken wordt over informatiebeveiliging, komt al gauw het woord risico aan bod. Risico’s moeten in kaart worden gebracht, worden beoordeeld en te hoge risico’s moeten vooral worden aangepakt. Om dit alles te kunnen doen is het nuttig om het begrip risico goed te begrijpen.

In twee blogartikelen ga ik dieper in op het begrip risico. In dit eerste artikel leg ik uit wat risico precies is en in een volgend artikel licht ik toe op welke manieren je met een risico om kan gaan. Maar dus nu eerst, wat is precies risico?

Kans x impact

Risico is de kans dat een dreiging leidt tot een incident, gecombineerd met de impact van het incident. De verkorte schrijfwijze daarvan is dat risico gelijk is aan kans x impact. Als we die twee factoren plaatsen in de tijd, dan beschrijft de kans de van invloed zijnde zaken tot aan het moment van optreden van een incident en beschrijft de impact alles dat voortvloeit vanuit dat incident.

Meerdere zaken kunnen van invloed zijn op de kans. Als het gaat om een kwaadwillende actor, dan zijn dat het kennisniveau, de beschikbare middelen en de bereidheid van de actor. Bij niet-kwaadwillende actoren, zoals medewerkers, gaat het om kennisniveau, alertheid en interesse. Ook is de kwaliteit van de betreffende informatiesystemen en de mate van toegepaste beveiligingsmaatregelen zeer bepalend voor de kans.

Zaken die van invloed kunnen zijn op de impact zijn de mate waarin een organisatie afhankelijk is van de getroffen informatie, de omvang van het incident, de tijdsduur van het incident en de mate waarin de organisatie imagoschade kan oplopen. De impact is waar de bekende termen beschikbaarheid, integriteit en vertrouwelijkheid een rol spelen.

De risicomatrix

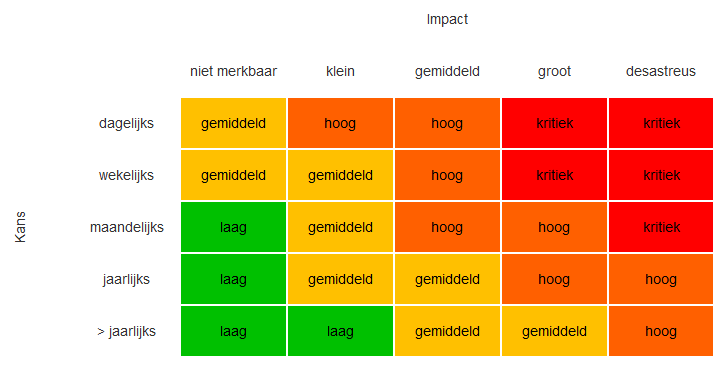

Om de factoren kans en impact visueel weer te geven wordt gebruik gemaakt van een risicomatrix. De invulling van de kans in die matrix is in veel gevallen min of meer hetzelfde, bijvoorbeeld zoals die in onderstaande matrix. De impact is echter voor iedere organisatie anders. Een schadepost van bijvoorbeeld €20.000 kan voor een eenmanszaak groot tot desastreus zijn, terwijl het voor een multinational waarschijnlijk klein of zelfs niet merkbaar is. Daarom wordt voor impact vaak een abstracte term gekozen, die iedere organisatie voor zichzelf concreet moet maken.

Naast de assen van de matrix is het ook interessant om de verschillende hoeken ervan nader te bekijken. Welk soort risico’s vinden we terug in de verschillende hoeken?

Verder lezen bij de bronLees ons boek

Gemeenten. Bewustzijn. Privacy.

Nieuwsbrief

Deze versturen we 3-4x per jaar.

Recente blogs

Meer recente berichten

Belang van data ethiek en privacy in de digitale wereld | Verder lezen | |

Governance artikel in wetsvoorstel NIS2 geeft bestuurder te veel ruimte | Verder lezen | |

Cybersecurity vaak te laat in beeld: tips voor een fundamentele aanpak | Verder lezen | |

Britse toezichthouder roept publiek op om privacybeleid apps te lezen | Verder lezen | |

Ook AIVD kijkt kritisch naar AWS cloudverhuizingsplan van SIDN | Verder lezen | |

Nederlandse bedrijven richten zich op quick wins bij implementatie NIS2 | Verder lezen | |

Mogelijk steviger toezicht op cybersecurity gemeentelijke websites | Verder lezen | |

Slimme camera s geven ouderenzorg privacy | Verder lezen | |

Ook AIVD kijkt kritisch naar AWS cloudverhuizingsplan van SIDN | Verder lezen | |

Bestuurders moeten verantwoordelijkheid nemen voor cybersecurity | Verder lezen |